Konfigurieren von Single Sign-On mit Active Directory-Verbunddiensten

Bevor du anfängst

Führen Sie diese Schritte zur Ersteinrichtung ab:

- Aktivieren Sie RelayState für die IDP-initiierte Anmeldung, indem Sie den Anweisungen hier folgen. Der Speicherort variiert je nach verwendeter ADFS-Version.

- Starten Sie den ADFS-Dienst neu, damit die Änderungen übernommen werden.

Hinzufügen eines Galeriezugriffssteuerungsprofils

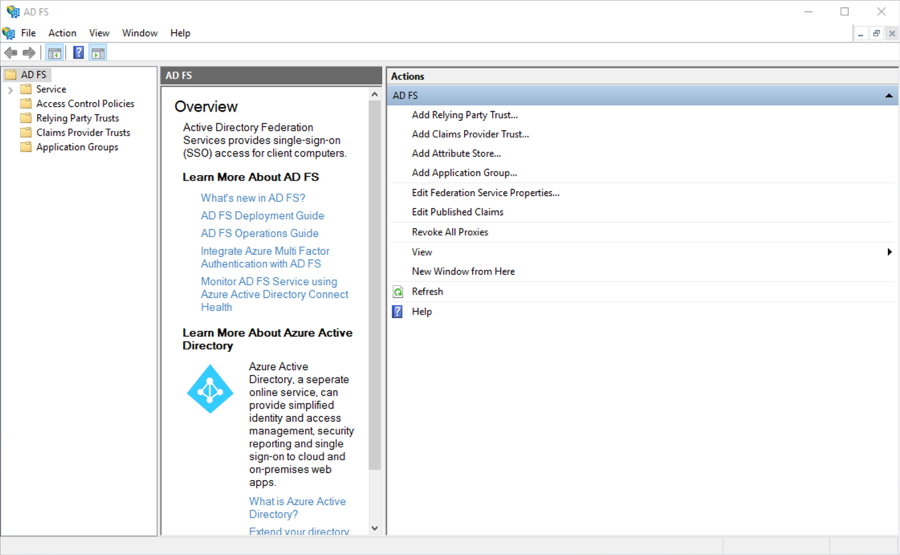

- Öffnen Sie Verwaltung im Startmenü oder in der Systemsteuerung von Windows und öffnen Sie dann die AD FS-Verwaltungsanwendung.

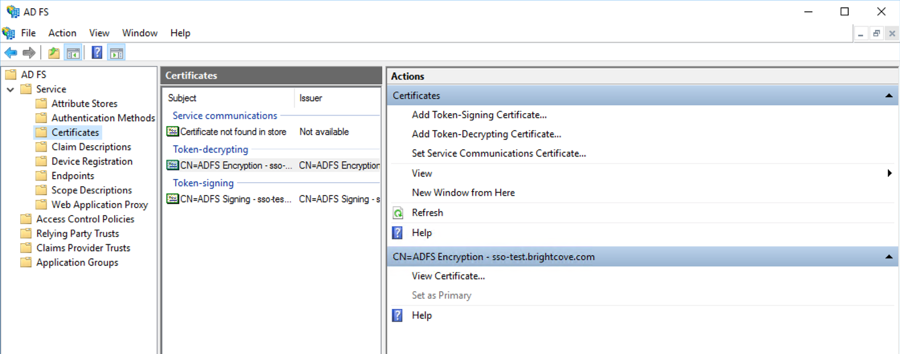

- Öffnen Dienstleistungen> Zertifikate im linken Explorer-Bereich.

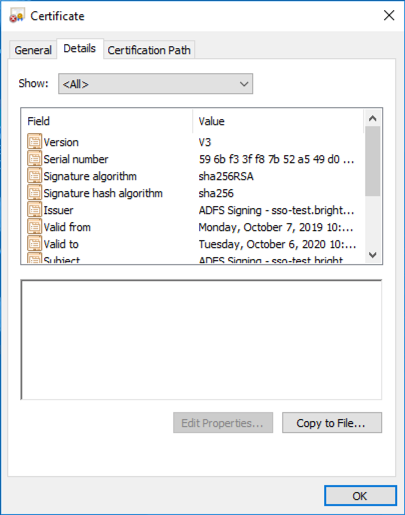

- Doppelklicken Sie auf das Token-Signaturzertifikat, das Sie verwenden möchten.

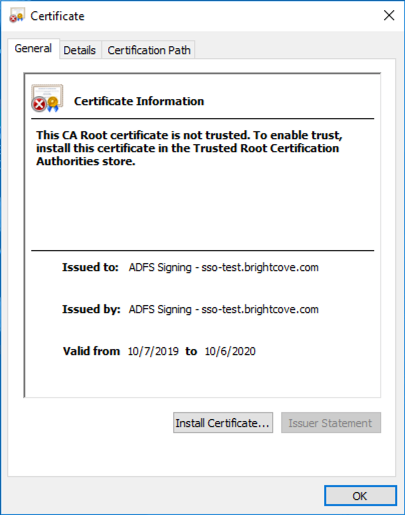

- Klick auf das Einzelheiten Tab und klicken In Datei kopieren…

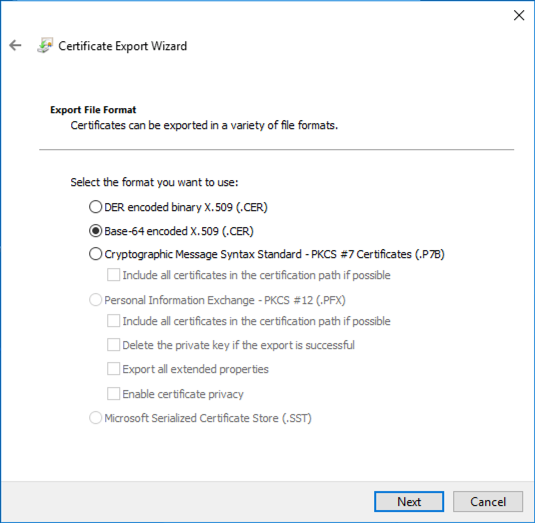

- Klicken Nächste Wählen Sie im Exportassistenten die Base-64-codiertes X.509 (.CER) Möglichkeit.

- Speichern Sie die Zertifikatsdatei in Ihrem lokalen Dateisystem und öffnen Sie sie dann in einem Texteditor. Dies ist das Zertifikat, das zum Einrichten des Zugriffssteuerungsprofils für die Galerie verwendet wird.

- Öffne das Galerie Modul.

- Klicken Sie auf der Startseite auf das Einstellungssymbol (

).

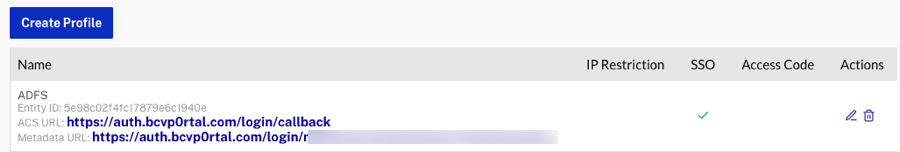

). - Klicken Zugangskontrollprofile in der linken Navigation.

- Klicken Sie auf Profil .

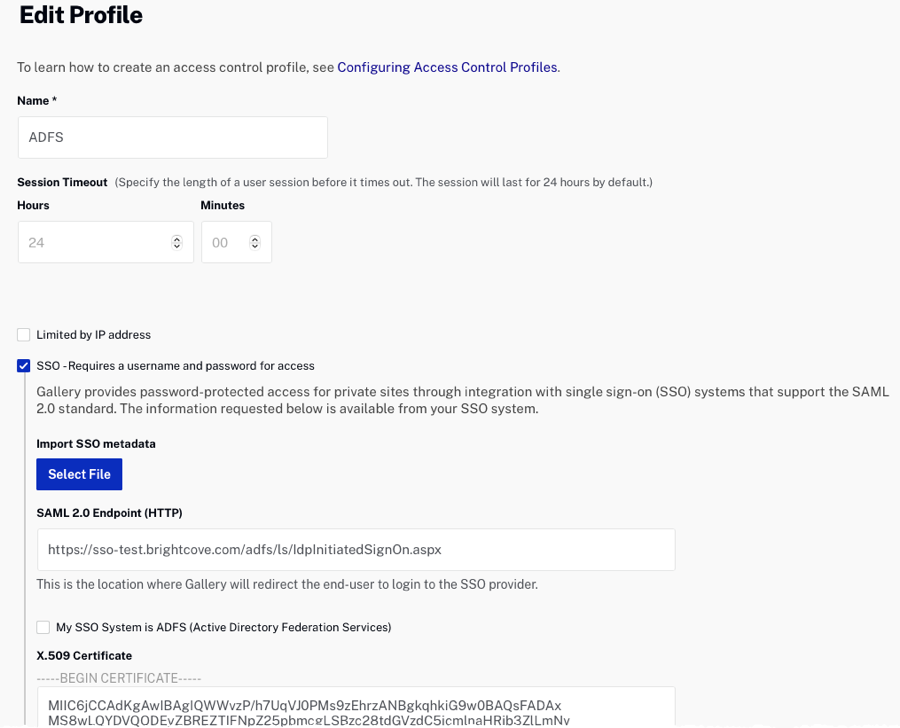

- Geben Sie ihm einen Namen und wählen Sie dann SSO - Benötigt einen Benutzernamen und ein Passwort für den Zugriff.

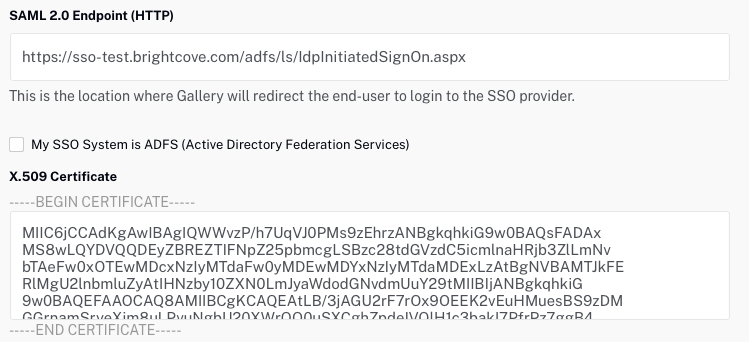

- Im SAML 2.0-Endpunkt (HTTP) Geben Sie im Feld die URL zur iDP-initiierten Anmeldeseite für Ihren ADFS-Server ein. Dies endet normalerweise damit

IdpInitiatedSignOn.aspx. Wenn beispielsweise der SP-initiierte Anmeldelink lautethttps://sso-test.brightcove.com/adfs/ls, lautet die IdP-initiierte Anmeldeseitehttps://sso-test.brightcove.com/adfs/ls/IdpInitiatedSignOn.aspx. - Überprüf den Mein SSO-System ist ADFS (Active Directory Federation Services) Möglichkeit.

- Kopieren Sie das Zertifikat, das Sie in Schritt 6 gespeichert haben, und fügen Sie es in die X.509-Zertifikat Feld.

- Klicken Sie auf , um das Zugriffssteuerungsprofil zu speichern. Das neue Zugriffskontrollprofil sollte in der Profilliste erscheinen.

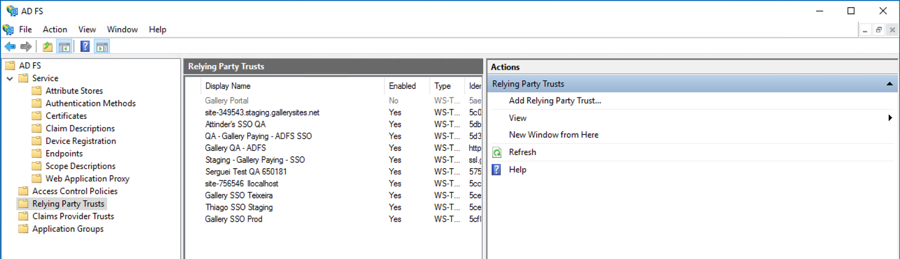

- Öffnen Sie wieder in der AD FS-Verwaltungsanwendung Vertrauen auf Parteivertrauensstellungen.

- Klicken Sie im rechten Bereich auf Relying Party Trust hinzufügen...

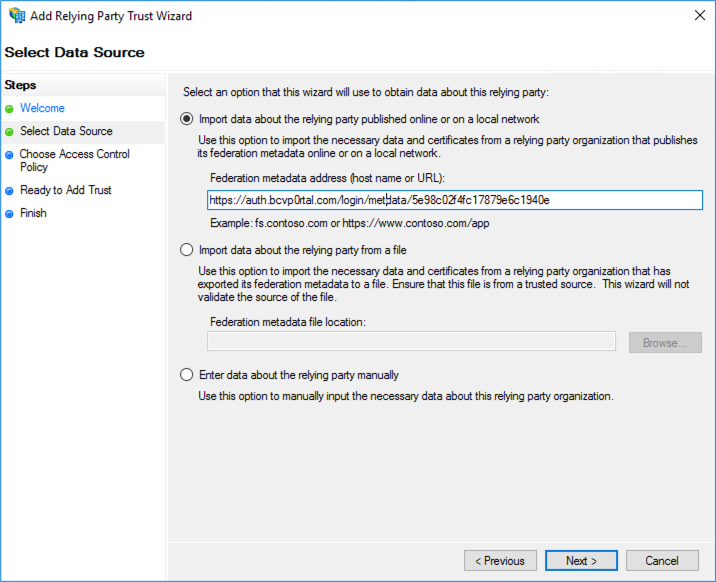

- Klicken Start im Assistenten und fügen Sie dann die ein Metadaten-URL die in Schritt 15 angezeigt wurde, in die Federation-Metadatenadresse Feld.

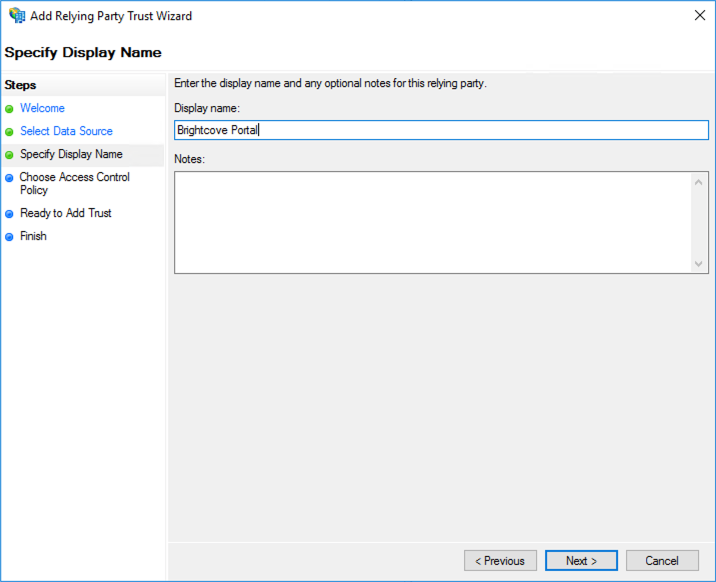

- Klicken Sie auf Weiter und geben Sie dann Ihrem Vertrauensvertrauen einen Namen.

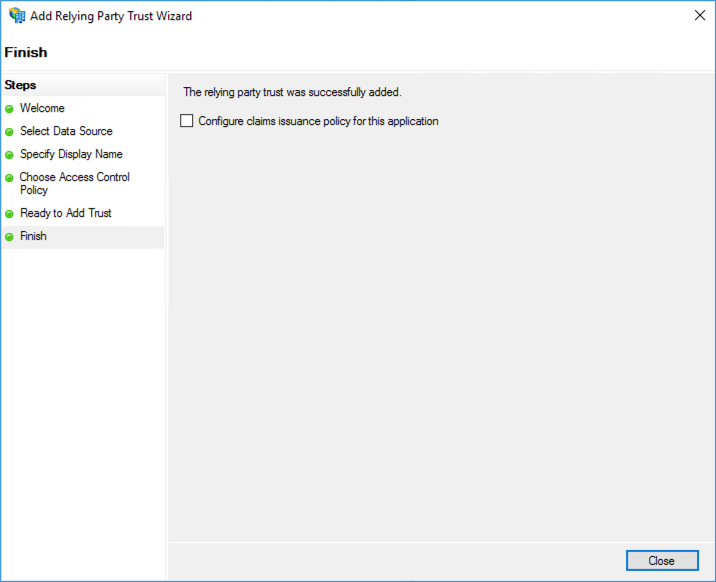

- Klicken Sie weiter Nächste bis zum Beenden Schritt. Deaktivieren Sie das Kontrollkästchen „Richtlinie für die Ausstellung von Ansprüchen für diese Anwendung konfigurieren“ . Klicken Sie auf Schließen.

Sie sollten nun in der Lage sein, dem erstellten Zugriffssteuerungsprofil eine Portalerfahrung zuzuordnen. Nachdem die Erfahrung veröffentlicht wurde, sollte die Navigation zu ihr den ADFS-Anmeldeworkflow durchlaufen.